<!--break-->

История

Система базируется на разных способах внедрения в компьютерную систему. В самых старых версиях – это было лишь приложение под Windows (скрытый сервис). Впоследствии была использована распространённая техника использования изменённого MBR. Это, с одной стороны, давало логичные преимущества простоты реализации (загрузки до старта ОС), с другой стороны – серьёзные ограничения, как со стороны антивирусов, благополучно блокирующие и устраняющие подобные методики, так и со стороны "простого" использования, т.к. любой нестандартный вид MBR делал невозможным установку/функционирование "агента". Кроме того, старые системы были ориентированы на DialUp, что требовало достаточно громоздких и относительно железозависимых процедур по инициализации модемов (а также используемых ими COM-портов).

Повсеместное развитие интернета позволило ориентироваться на соединение через LAN/Ethernet, и примерно в 2004-м году была реализована схема, которая сейчас является основной и поддержана многими производителями (как компьютеров – HP, Dell, Lenovo и др., так и BIOS – Phoenix/Award, AMI, UEFI) – когда код для запуска/инсталляции хранится в FlashROM BIOS.

Принцип работы Computrace

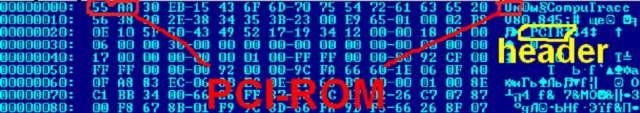

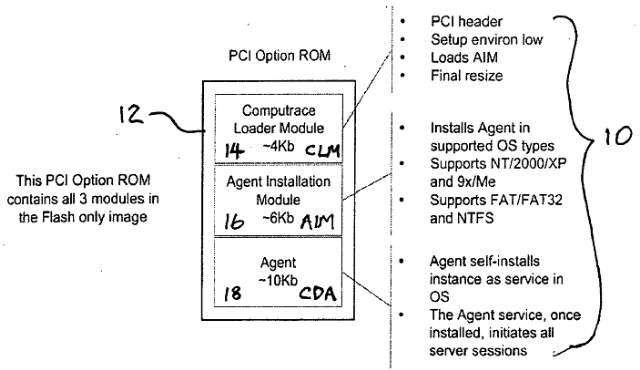

Модуль Computrace встроен в BIOS как PCI-ROM, т.е. использует обычный стандарт, который нужен для всех загрузочных PCI-устройств в системе – будь то сетевая карта (c её BootROM на борту) или SCSI, SATA-контроллер и т.д. В процессе работы POST (в её конечной части) сканируются так называемая Option ROM область памяти (где располагаются модули PCI-ROM), подсчитывается их CRC и если всё нормально BIOS им передаёт им управление для установки нужных их работе ресурсов. Таким образом, подобная методика предполагает изначальное нахождение данного модуля в исходном BIOS системы. Соответственно это предполагает новые компьютеры, с производителями которых подписано соглашение об использовании в их BIOS данного модуля (производитель BIOS сам встраивает его в исходник собственными силами). Либо, в крайнем случае, это обновление BIOS с сайта производителя ноутбука (по той же договорённости – BIOS также делается производителем), и тогда процесс перешивки целиком ложится на пользователя.

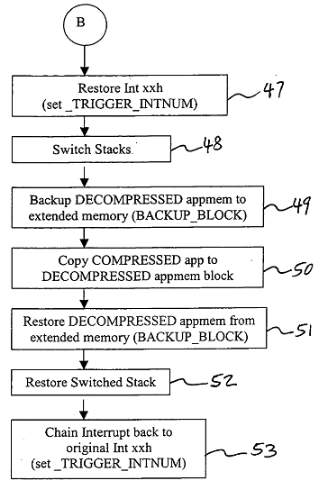

Получив управление, PCI-ROM модуль Computrace резервирует в свободной памяти блок объёмом 64кБ, куда расшифровывает/распаковывает свой код.

В случае отсутствия свободной памяти используются несколько общезвестных трюков, в т.ч. использование сегмента видеопамяти.

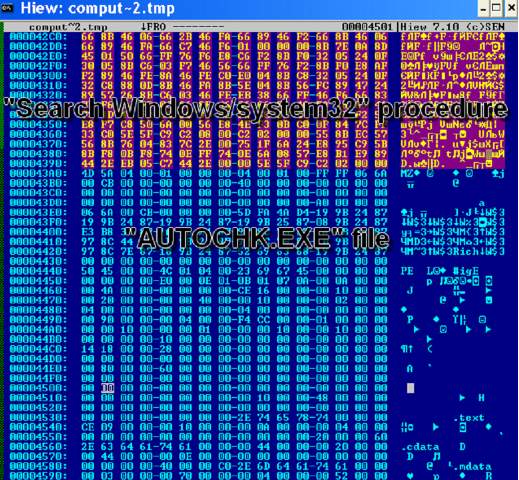

В распакованном/расшифрованном коде содержится процедура поиска на винчестере каталога с Windows (поддерживается FAT и NTFS) и два запускных exe-файла.

Точней – файл, в который инкапсулирован ещё один файл, извлекаемый позже.

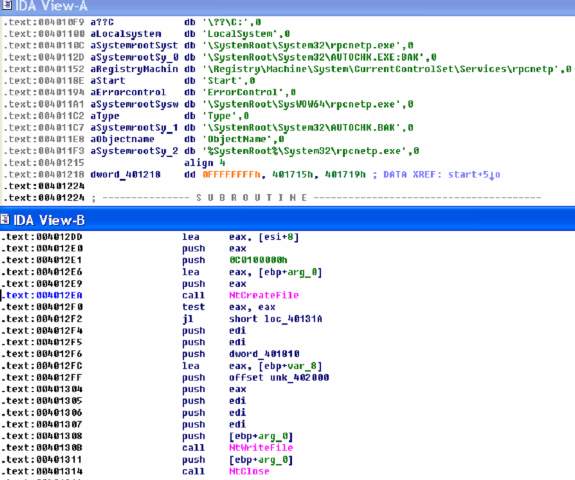

Стартовый файл для установки агента замещает собою autochk.exe в windows/system32, переименовывая оного в autochk.bak.

При старте Windows поддельный autochk.exe, получив управление, извлекает из своего тела файл rpcnet.exe и прописывает его в реестр для работы/автозагрузки в качестве сервиса.

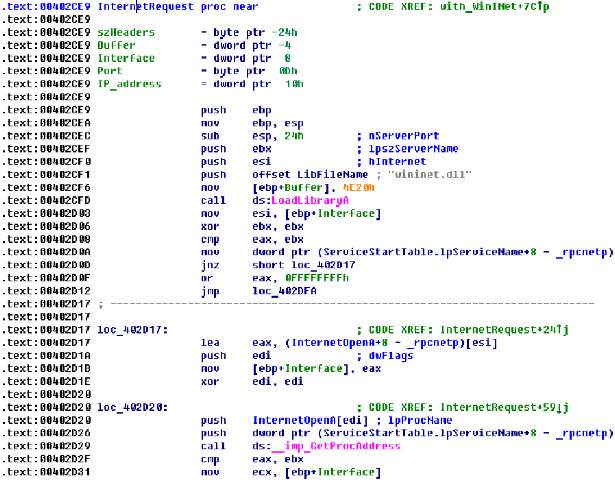

После получения управления от Windows уже в качестве сервиса (rpcnet) он при наличии доступа в интернет соединяется с одним из управляющих серверов 209.53.113.xxx (xxx.absolute.com).

С него скачивается полная версия, которая устанавливается на винчестер в качестве "обычного" файла (rpcnetp.dll) и вся основная работа уже возлагается именно на его плечи.

C его помощью компьютер управляется удалённо – он принимает на исполнение как "внутренние" команды, так и, установив свой API-интерфейс, позволяет (удалённо) вызывать стандартные Windows-процедуры (application-уровня).

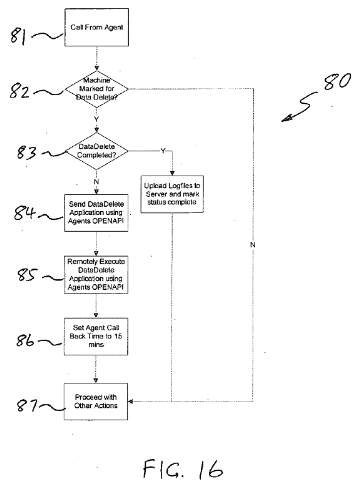

Сервис обеспечивает периодический сигнал (раз в четыре часа) к серверу на запрос управления им. В случае получения ответа от сервера об установленном уровне утери нотбука клиент начинает "долбиться" уже каждые пятнадцать минут.

Установив удалённое управление, сервер может выполнить различные команды, например, по желанию клиента – удалить нужные (или все) файлы с диска.

В качестве доказательства произведённой работы на сторону сервера передаётся лог обо всех удалённых файлах.

Основные патенты по теме:

п.с. статья написана в начале 2007-го года, опубликована 22.08.2009.

Пора заводить чёрный список ноутбуков не подходящих для покупки :-(

И за что я люблю старые добрые десктопы? Наверное за то что их тяжело украсть и мусор в них не так часто встраивают.

А на счет черного списка - это около 60% новых лаптопов! :)

- Исходный AUTOCHK.EXE только на FAT сохраняется в AUTOCHK.BAK, на NTFS используется дополнительный файловый поток AUTOCHK.EXE:BAK. Оно и логично - создать новый поток в существующем файле на NTFS существенно проще, чем новый файл.

- Механизм с AUTOCHK.EXE используется только под NT-линейкой, для 9x/ME есть другой механизм - загрузчик сканирует msdos.sys на предмет строки WinBootDir={dir} и (если на диске из {dir} файловая система FAT) создаёт файл "{dir}\Start Menu\Programs\Startup\rpcnetp.exe", берущийся из тела инкапсулированного autochk.exe.

Или на винчестер с двумя операционками Windows 9x/ME и к примеру Windows XP. Или на ту же Windows 98, но русскую?

Короче надо родной autochk.exe в Windows XP переименовать в scandisk.exe и переписать

в реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

BootExecute на autocheck scandisk *

На всякий случай :-)

По наличию процесса rpcnet - я так понял он не скрытый и в Task Manager отображается...

и с линуха, доберутся до него однозначно если уже не добрались

а линух следующий, валить некуды...

Если спецслужбы майкрософт и макинтошников к ногтю приголубили, то такую дешевку как Absolute software и говорить не прийдется. Мегадыру раскачают по полной.

Сдуру активировал у себя, теперь чешу репу как это не то что убить, а как деактивировать.

http://ru.wikipedia.org/wiki/Xen

Бери и точи :mrgreen:

С UEFI и т.п. что-то "более-менее" я прогнозирую года через 2-3. Типа теперешней работы с legacy AWARD/AMI, т.е. cbrom/amimm (т.е. довольно унивесальные вещи, лежащие на каждом углу). "Критическая масса" (после которой появляются технологии "для всех") в эту сторону нарастает стремительным домкратом, IMHO.